Вот и снова настал Juniper Day. После предыдущего прошло меньше чем полгода, но сейчас производителям нельзя зевать, ведь конкуренция растет все быстрее, поэтому за полгода можно и нужно успевать делать новые устройства и дополнять их возможности.

Два слова об организации — место было похуже, чем в прошлый раз, но и людей поменьше (я так понимаю, в этот раз мероприятие разделили на две части — 27.03 было для партнеров, и в более пафосном заведении, а 28.03 было открытое мероприятие, соответственно с меньшим бюджетом). Итого — программа была немного переделана на лету, микрофон у докладчика не работал, а с задних рядов не было видно плаката.  Впрочем, все равно было неплохо, поскольку докладчики качественно излагали материал.

Впрочем, все равно было неплохо, поскольку докладчики качественно излагали материал.

На первый час я не попал, но подоспел как раз вовремя — рассказывали про WiFi, что с некоторых пор мне весьма близко. Сильные стороны тут у Juniper в redundancy — уникальные фичи типа класеризации контроллеров и построения сессий у точки одновременно с двумя контроллерами позволяют (по их словам) при отказе одного из контроллеров не допустить обрыва TCP-сессий у абонентов (failover — 150 ms).

Ничего особо нового я не услышал, на прошлом дне все это было изложено вроде бы более подробно. Опять как часть решения предлагают рассматривать Junos Pulse — приложение для мобильных платформ для обеспечения безопасного подключения к Enterprise WiFi (а также offload, реализации BYOD и прочего, прочего, прочего). Все остальное у Juniperа как у ”других вендоров” (на этот раз докладчики, кстати, не так часто скрывали, о ком именно они говорят в данный момент, что отмечаю как положительную тенденцию — на прошлых Juniper днях “другие вендоры” постоянно и сильно резали слух). Удивило, что ничего не было сказано о будущей поддержке 802.11ac. Вероятно, кроме 802.11n ничего пока поддерживать не планируется.

Далее было про ЦОД. Я с большим удовольствием узнал, что идея превратить в коммутатор серию MX (прошлый год, напомню, у Juniper прошел с девизом “мы сделаем на платформе MX все”) была все-таки если не окончательно отброшена, то отложена в сторону.

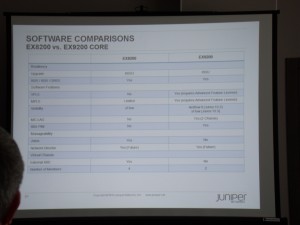

В этот раз они представили EX9200 серию — коммутаторы для ядра, поскольку предыдущая модель (EX8200) перестала соотвествовать возросшим требованиям. Тут же обещают 240 Gbit на слот, что дает переподписку только в редких случаях (например, 8 40Гиговых портов на линейную карту). Забавно, что новая серия коммутаторов поддерживает MPLS и таким образом теоретически ядра двух ЦОД могут дружить по MPLS напрямую без использования дополнительных PE. Кстати, в этом контексте интересно, что Juniper обещает поддержку нового стандарта (пока еще не утвержденного) Ethernet VPN во второй половине 2013го года.

После этого взялись за Qfabric. Я уже писал, и не раз по-моему, что данное решение было выброшено на рынок слегка преждевременно и без внятных road-mapов перехода от старой схемы построения ЦОД к новой. Cвои выводы я в этот раз озвучил в виде вопросов докладчику. И оказывается, Juniperу за три года существования этой технологии даже удалось реализовать в СНГ один(!) qfabric. Микрофабрику купил и внедрил какой-то банк. Но опять же, строил банк с нуля. Очень интересный коментарий поступил от одного участника Juniper Day, он напрямую сравнил Qfabric с OpenFlow, и не нашел между ними почти никакой разницы. На мой взгляд, разница все-таки есть, но все же, если рассматривать QFabric под углом SDN — то да, это пожалуй будет первая коммерческая реализация сети с такой идеологией. И этим Juniper может гордиться.

Последней сессией была сессия по безопасности. Было рассказано про следующие продукты (это то, что мне показалось новым и полезным, а не вообще все, о чем было упомянуто)

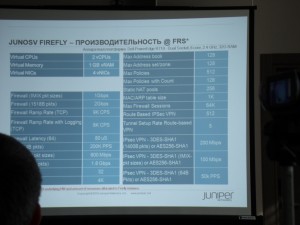

Junos FireFly — софтварный SRX, устанавливающийся в виртуальную машину VMWare. Очень интересная вещь, как я считаю, можно использовать для защиты вирутальных машин прямо внутри ЦОД. Самое интересное в том, что его можно бесплатно попробовать здесь

Junos DDOS Secure — защита от ДДОса, очищает трафик до 40Гбит\с, работает по интересному алгоритму — анализирует время ответа от сервиса, если тот начинает деградировать, начинает резать по сигнатурам все больше “зловредного” трафика.

Junos SpotLIght — горячий привет Arbor и Касперскому, облачный сервис, собираем сведения от атаках со всех SRX (если вы захотите делиться такой информацией) и формируем новые сигнатуры, новые блэк-листы и прочее. Сервис только-только запустился, что из этого выйдет, пока непонятно.

WebAPP Secure — перерождение купленного не так давно Juniperом MYKONOS. Смысл в том, чтобы обманывать хакеров на этапе исследования ими уязвимостей. Ну т.е. злоумышленник пытается сделать sql-иньекцию, и получает кусок базы… рандомно сгенерированной защитой. А также получает HTTP-ответ как бы от Апача, если у вас стоит IIS и прочие милые шалости. Расчет на то, что в процессе исследования хакер сойдет с ума и убъет себя головой об стену потратит кучу времени, но ничего толком не узнает. На рассказе об этой софтине докладчик был удачно затроллен одним настырным товарищем, который очень логично разгромил в пух и прах саму идею такого сервиса, поскольку он, по его мнению, построен на необновляющихся сигнатурах. Докладчик изрядно вспотел, пытаясь противостоять энтузиасту и я думаю будет просыпаться сегодня ночью со страшным криком “ЭТО СИГНАТУРА!”

Впечатления от Juniper Day (то ли потому, что было меньше материала, то ли потому, что было меньше пафоса, чем в прошлый раз) — что компания свернула несколько “космических” проектов, сосредоточилась и решила вместо инноваций, улучшать те позиции на рынке, где у нее и так все неплохо. Так сказать, ушла в оборону. Учитывая что последние несколько месяцев финансовые новости о Juniper не сильно радовали, это очень разумное решение.